Um Teorema de 4 Séculos atrás teria sido utilizado para Quebra Criptográfica

INICIALMENTE, um alemão, pesquisador de teoremas, Hanno Böck, descobre que chaves privadas criptografadas, podem ser quebradas por um dos algoritmos de Pierre de Fermat, um matemático francês, falecido em 1665.

Aparentemente, um algoritmo criado através do teorema de um matemático francês em 1643 seria capaz de quebrar diversas chaves criptografadas, geradas a partir de softwares antigos, em questão de segundos. As descobertas foram feitas inicialmente pelo pesquisador Hanno Böck como parte de uma investigação mais ampla, que identificou também algumas outras chaves vulneráveis ainda usadas no mercado.

Segundo um relatório inicialmente publicado pela Ars Technica, o objeto de análise foi inicialmente as chaves criptografadas através de um software antigo pertencente a empresa de tecnologia Rambus. O pesquisador descobriu que elas são tão fracas que podem hoje serem decodificadas e quebradas usando hardware comum.

Esse software em questão vem de uma versão básica das SafeZone Crypto Libraries, que foram desenvolvidas por uma empresa chamada Inside Secure e adquiridas pela Rambus ainda em 2019, segundo um representante da companhia de tecnologia. No entanto, essa não é a versão vendida hoje pela empresa.

Não há randomização suficiente

De acordo com Böck, as “SafeZone Crypto Libraries” são vulneráveis. O ponto fraco? Não há randomização suficiente para os dois números primos usados para gerar as chaves do tipo RSA. Elas podem ser usadas para várias coisas, como proteger o tráfego da web, shells e outras conexões online. Na realidade, a ferramenta da SafeZone seleciona um número primo e logo escolhe outro numeral próximo como o segundo necessário para formar a chave.

O problema é que ambos os primos são muito semelhantes, disse Böck em entrevista à Ars Technica. Então, a diferença entre os dois números é muito pequena.

No mundo da criptografia, já se sabe há muito tempo que as chaves RSA geradas com primos muito próximos podem ser quebradas facilmente com o método de fatoração de Fermat. O algorítimo do matemático francês Pierre de Fermat foi descrito pela primeira vez ainda em 1643.

Esse método se baseia no fato de que qualquer número ímpar pode ser expresso como a diferença entre dois quadrados. Quando os fatores estão próximos da raiz do número, eles podem ser calculados com facilidade e rapidez. Por outro lado, o método não é viável quando os fatores são verdadeiramente aleatórios e, portanto, distantes.

Até agora, Böck identificou apenas algumas chaves ainda em utilização que são vulneráveis ao ataque de fatoração. Algumas delas são de impressoras de duas fabricantes, Canon e Fujifilm (originalmente da marca Fuji Xerox). Os usuários dessas impressoras podem usar as chaves para gerar uma Solicitação de Assinatura de Certificado. A data de criação de todas as chaves fracas era 2020 ou posterior.

Böck também encontrou quatro chaves PGP vulneráveis, normalmente usadas para criptografar e-mails, em servidores da SKS. Um ID de usuário vinculado às chaves implicava que elas foram criadas para teste, então ele não acredita que elas estejam em uso ativo.

O pesquisador conclui então que nem todas as chaves identificadas como vulneráveis foram geradas usando softwares ou métodos conectados à SafeZone. Se isso for verdade, outros programas do tipo podem estar gerando chaves frágeis ao algoritmo Fermat.

No entanto, essa descoberta não indica que há um grande risco de segurança, principalmente porque nenhuma delas é usada para aplicativos especialmente confidenciais. Ainda assim, é possível que o problema seja maior e que programas ainda não identificados estejam correndo risco.

Informações de: Ars Technica

Qualquer um que seja de alguma forma ligado ao universo cripto, acharia essa história MUITO interessante, poderia até ficar com receio de ter suas chaves quebradas devido ao uso do teorema e/ou algoritmo do matemático francês, Pierre Fermat.

Todavia, isso já havia sido comentado ANTES:

A student shared this stunning proof of Fermat’s Little Theorem (the basis of RSA). Definitely using this next time I teach our public key crypto class! pic.twitter.com/92yiwBDEhZ

— Oz (@oznova_) December 13, 2017

A coisa era só uma fumaça. Entretanto, onde há fumaça…

Em julho, o Instituto Nacional de Padrões e Tecnologia dos EUA (NIST) selecionou quatro algoritmos de criptografia e apresentou alguns problemas desafiadores para testar sua segurança, oferecendo uma recompensa de US$ 50.000 para quem conseguisse quebrá-los. Aconteceu em menos de uma hora: um dos candidatos a algoritmo promissor, chamado SIKE, foi hackeado com um único computador pessoal. O ataque não contou com uma máquina poderosa, mas com uma matemática poderosa baseada em um teorema desenvolvido por um professor do Queen, décadas atrás.

Ernst Kani pesquisa e ensina desde o final dos anos 1970 – primeiro na Universidade de Heidelberg, na Alemanha, e depois na Queen’s, onde ingressou no Departamento de Matemática e Estatística em 1986. Seu principal foco de pesquisa é a geometria aritmética, uma área da matemática que usa as técnicas da geometria algébrica para resolver problemas na teoria dos números.

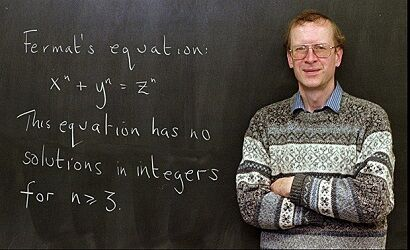

Coincidentemente, Kani estudou na Alemanha, assim como Hanno Böck

Os problemas que o Dr. Kani trabalha para resolver remontam aos tempos antigos. Seu campo específico de pesquisa foi iniciado por Diofanto de Alexandria, há cerca de 1.800 anos e é um conjunto de problemas conhecidos como questões diofantinas. Uma das questões mais famosas na área é o Último Teorema de Fermat, proposto por Pierre Fermat em 1637 e que levou 350 anos para ser provado pela comunidade matemática — uma conquista do professor de Princeton, Andrew Wiles, em 1994. Wiles recebeu muitos prêmios e homenagens por este trabalho, incluindo um doutorado honorário da Queen’s, em 1997.

Mais uma coincidência, o teorema de Pierre de Fermat

Nem Diofanto nem Fermat sonhavam com computadores quânticos, mas o trabalho do Dr. Kani sobre questões diofantinas ressurgiu durante a rodada de testes do NIST. Os hackers de sucesso — Wouter Castryck e Thomas Decru, ambos pesquisadores da Katholieke Universiteit Leuven, na Bélgica — basearam seu trabalho no teorema de “colar e dividir” desenvolvido pelo matemático da rainha em 1997.

Na verdade, o Dr. Kani não estava preocupado com algoritmos criptográficos quando desenvolveu o teorema. Esse trabalho começou na década de 1980, em colaboração com outro matemático alemão, Gerhard Frey – cujo trabalho foi crucial para resolver o último teorema de Fermat. Drs. Kani e Frey queriam avançar na pesquisa sobre curvas elípticas, um tipo particular de equação que mais tarde seria usado para fins criptográficos.

Objetivos similares, os mesmos teoremas

Os objetivos de ambos os pesquisadores naquela época eram puramente teóricos. Eles estavam interessados em manipular objetos matemáticos para aprender mais sobre suas próprias propriedades. “Fazer matemática pura é um fim por si só, então não pensamos em aplicações do mundo real”, explica o Dr. Kani. “Mas, posteriormente, muitos desses estudos são úteis para propósitos diferentes. Quando Fermat propôs seu teorema centenas de anos atrás, sua intenção era ser capaz de fatorar certos números grandes. A aplicação à criptografia veio apenas muito mais tarde, em 1978. Basicamente, todos os métodos que usamos hoje para criptografia de dados são baseados em matemática.”

Teoremas elípticos

Os matemáticos frequentemente se referem à matemática como uma coisa bonita. Para quem não trabalha na área, pode ser um desafio ver essa beleza, ou mesmo ter um entendimento de alto nível sobre o que são esses projetos de pesquisa – requer um pouco de imaginação.

Imagine um objeto em forma de rosquinha, com um buraco no meio: esse é um modelo visual de uma curva elíptica, também conhecida como curva de gênero único. Drs. Kani e Frey queriam combinar duas curvas de gênero um para formar um novo objeto – uma curva de gênero dois, algo que podemos imaginar como dois donuts solidamente colados lado a lado. Eles pretendiam usar algumas propriedades da curva construída do gênero dois para deduzir certas propriedades das duas curvas originais do gênero um, que foram “coladas” juntas.

Em seu artigo de 1997, o Dr. Kani generalizou a construção original colando um par arbitrário de curvas elípticas. Mas, nesse caso, a construção às vezes falha – pode-se construir um objeto no qual os dois donuts se tocam apenas em um único ponto. O artigo analisa as condições precisas para quando isso acontece (ou seja, quando a construção falha ou “divide”). Castryck e Decru usaram essa caracterização da falha em seu método de ataque ao esquema de criptografia proposto SIKE.

Nosso problema não tinha nada a ver com criptografia, por isso fiquei surpreso quando soube do ataque ao algoritmo. Foi muito engenhoso o que eles fizeram lá! diz o Dr. Kani.

Um dos co-autores do algoritmo SIKE expressou surpresa com o fato de que curvas de gênero dois poderiam ser usadas para obter informações sobre curvas elípticas. Mas essa foi precisamente nossa estratégia original nas décadas de 1980 e 1990 (e posteriormente).

Embora criptógrafos e engenheiros de computação nem sempre sejam bem versados em todas as técnicas de alta potência da matemática, muitas habilidades e formas de conhecimento diferentes podem ser combinadas para aprimorar a maneira como armazenamos e transmitimos dados.

A criptografia usa muita matemática sofisticada, especialmente geometria aritmética. Especialistas em computação e matemática precisam trabalhar juntos para avançar nesse campo, diz o Dr. Kani, que continua a lecionar em cursos de graduação e pós-graduação e a trabalhar em geometria aritmética – particularmente em problemas envolvendo curvas de gênero dois e curvas elípticas.

E a comunidade segue assinando embaixo:

Elliptic curves were used to prove Fermat’s Last Theorem and are the foundation of the cryptography used in crypto currencies https://t.co/ZapODY9WFz

— Lin.et (@Just_Linshie) May 18, 2022

Um Teorema de 4 Séculos atrás teria sido utilizado para Quebra Criptográfica

The wonderful world of crypto … if a and p do not share any factors, then a^{p-1} MOD p will equal 1 https://t.co/wvi775GGqB … Fermat’s Little Theorem pic.twitter.com/uhZ8oUij5Z

— Prof B Buchanan OBE (@billatnapier) January 11, 2018

Mais uma fonte de informações: Engenharia E.

Escritor, Compositor e Poeta, não necessariamente nesta ordem. Fissurado em Sci-fi e SteamPunk. Estudando e conhecendo as fascinantes redes Blockchain.