Ataque drena carteiras em redes EVM e acende alerta

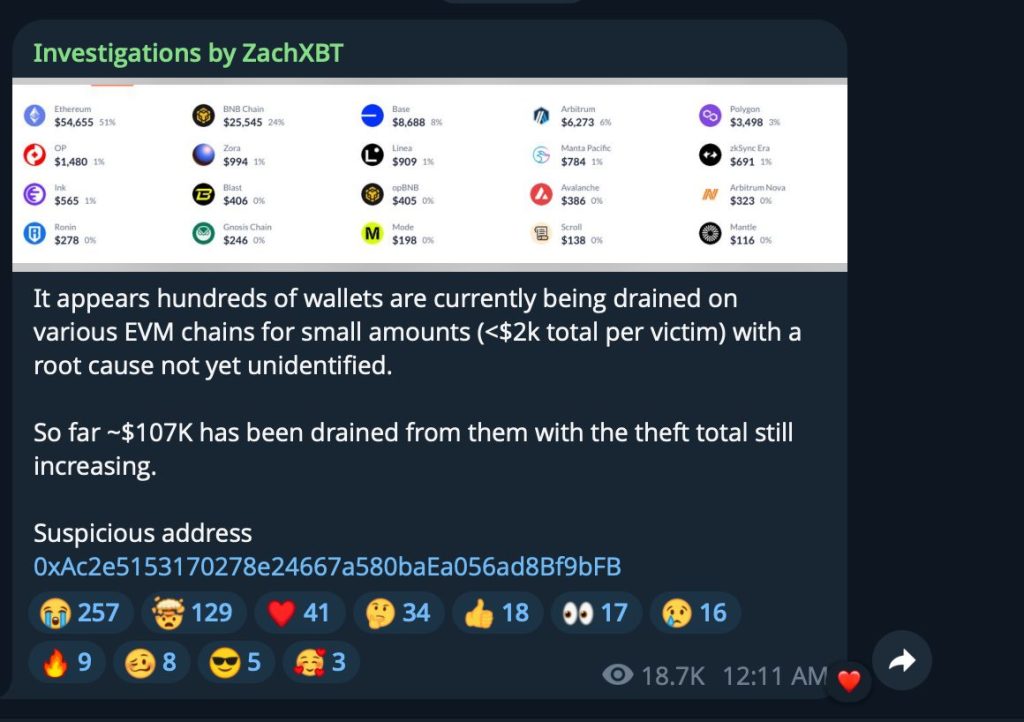

O investigador ZachXBT alertou sobre um ataque ativo que drena carteiras em múltiplas blockchains compatíveis com EVM e já soma perdas superiores a US$ 107 mil. O pesquisador identificou um padrão de movimentações suspeitas que afeta usuários em várias redes, sempre com valores reduzidos por carteira, o que dificulta a detecção imediata.

Várias vítimas relataram prejuízos abaixo de US$ 2 mil por endereço, aumentando o risco de que o ataque permaneça despercebido por longos períodos. Além disso, um endereço suspeito, 0xAc2***9bFB, pode estar relacionado à operação, e o investigador pediu que usuários afetados entrem em contato direto com ele na rede X. O incidente continua em expansão e reforça sinais de grande atividade criminosa em ambientes EVM.

Padrão do ataque aponta operação coordenada em várias redes

O ataque segue um modelo já visto em incidentes recentes, drenando pequenas quantias de várias carteiras ao mesmo tempo. Essa estratégia reduz a chance de identificação rápida e permite que os invasores acumulem valores significativos ao longo dos dias. Além disso, a atuação simultânea em diferentes blockchains sugere que os responsáveis operam com infraestrutura capaz de mover fundos de forma veloz.

A metodologia lembra golpes de address poisoning e vazamentos de chaves privadas. Esses esquemas exploram falhas operacionais e erros humanos, criando um ambiente de alto risco para usuários comuns. No entanto, pesquisadores destacam que a execução coordenada observada agora indica um grupo ainda mais preparado e capaz de atuar de forma distribuída.

Esse padrão reforça a preocupação crescente com ataques que ignoram falhas em contratos inteligentes e miram rotinas cotidianas dos usuários.

Casos recentes mostram aumento da sofisticação criminosa

A divulgação do alerta surgiu no mesmo período em que usuários da Trust Wallet enfrentam consequências de um ataque que ocorreu no final de dezembro. Nesse episódio, uma versão maliciosa da extensão para Chrome enganou o sistema de revisão do navegador e extraiu frases de recuperação de usuários.

A Trust Wallet confirmou que 2.520 carteiras foram esvaziadas, totalizando cerca de US$ 8,5 milhões desviados. O ataque atingiu redes como Ethereum, Bitcoin e Solana, e afetou usuários que acessaram a versão comprometida entre 24 e 26 de dezembro. A empresa afirmou que um erro técnico na Chrome Web Store atrasou a liberação da ferramenta de verificação de fundos para as vítimas.

A investigação rastreou a origem do ataque ao incidente Sha1-Hulud, que comprometeu empresas por meio de segredos expostos no GitHub e uma chave de API vazada do Chrome Web Store. Assim, os invasores conseguiram enviar código malicioso aparentemente legítimo, dificultando a detecção do golpe.

Esse tipo de invasão reforça a mudança no perfil dos ataques, que agora exploram falhas humanas e integrações entre sistemas.

Setor convive com avanço de golpes que exploram falhas humanas

O CEO da Immunefi, Mitchell Amador, afirmou que os ataques recentes mostram uma transição para golpes que exploram vulnerabilidades operacionais em vez de falhas em contratos inteligentes. Além disso, a solidez crescente do código levou criminosos a buscar brechas fora dos contratos, como rotinas de uso e interações externas.

Embora dezembro tenha registrado queda de 60 por cento nas perdas com ataques, com US$ 76 milhões desviados, o mês acumulou 26 incidentes relevantes. Entre eles, destacam-se golpes de address poisoning e vazamentos de chaves privadas. Outro caso marcante envolveu a perda de US$ 50 milhões após um usuário copiar um endereço fraudulento muito semelhante ao original. Um vazamento ligado a uma carteira multisig também causou prejuízo de US$ 27,3 milhões.

Além disso, golpes de engenharia social continuam a crescer. Um exemplo é o processo contra Ronald Spektor, acusado de se passar por funcionário da Coinbase para roubar US$ 16 milhões de usuários.

Com o ataque em curso investigado por ZachXBT e os recentes incidentes envolvendo Trust Wallet, o setor enfrenta sinais claros de que vulnerabilidades externas aos contratos inteligentes continuam ativas. Portanto, a combinação de operações distribuídas, versões adulteradas de extensões e falhas humanas reforça a necessidade de medidas de proteção mais amplas diante das estratégias cada vez mais variadas usadas por criminosos.