SpiKey: criminosos estão duplicando chaves de portas usando gravações de áudio de um smartphone

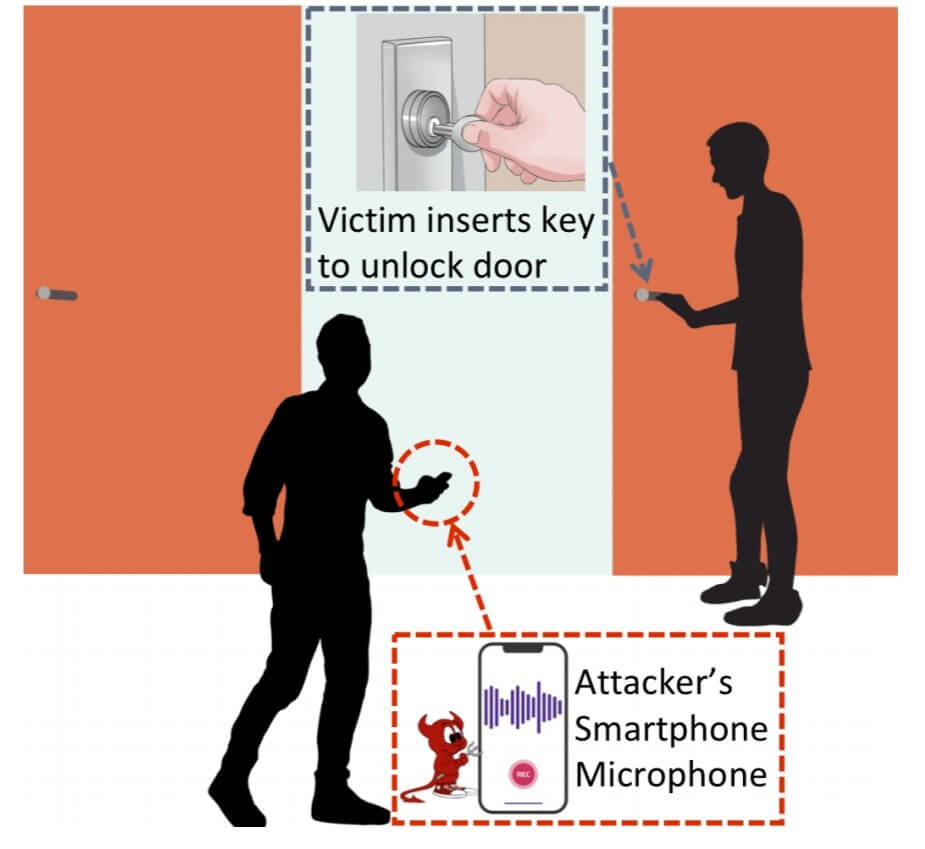

SpiKey usa o som captado com um smartphone para revelar o segredo de uma chave

As descobertas vêm de pesquisadores do Departamento de Ciência da Computação da Universidade Nacional de Cingapura. Eles demonstram como o ataque funciona gravando o som de uma chave sendo inserida em uma fechadura. O áudio é então verificado quanto à diferença de tempo entre os cliques, que é usado para mapear o tamanho e a forma de uma chave. Isso permite que um hacker crie uma cópia física precisa em uma impressora 3D.

O ataque, batizado de SpiKey, foi capaz de usar os sons para restringir um banco de dados de 300.000 chaves a apenas três.

“As fechaduras físicas são um dos mecanismos mais comuns para proteger objetos como portas. Embora muitas dessas fechaduras sejam vulneráveis a arrombamento, elas ainda são amplamente utilizadas, pois a arrombagem requer treinamento específico com instrumentos personalizados e facilmente levanta suspeitas ”, escreveram os pesquisadores.

“SpiKey reduz significativamente o risco para um invasor, exigindo apenas o uso de um microfone de smartphone para inferir a forma da chave da vítima, ou seja, dentes (ou profundidades de corte) que formam o segredo da chave.”

Antes de começar a cantar em voz alta toda vez que você tranca ou destranca a porta da frente para cobrir os cliques, existem alguns fatores a serem considerados, o principal é que a velocidade de inserção da chave deve permanecer constante para que o ataque funcione. Um invasor também deve ter conhecimento do tipo de chave e fechadura usada, o que exigiria um exame físico do exterior do último.

Além disso, o microfone precisa estar perto o suficiente para captar os sons de clique enquanto lida com a interferência de ruído de outras fontes, portanto, fique atento a quaisquer personagens suspeitos por perto segurando um telefone ao abrir a porta.

Os pesquisadores sugerem que o ataque pode evoluir para o uso de malware instalado no telefone ou smartwatch da vítima para gravar sons importantes. Ele também pode aproveitar microfones de longa distância ou sensores de porta com microfones para capturar os sons melhor e sem levantar suspeitas.

Fonte: TechSpot