Novo malware bancário MaliBot Android se espalha como um minerador de criptomoedas

Pesquisadores de segurança cibernética descobriram um novo malware bancário para Android chamado MaliBot, que se apresenta como um aplicativo de mineração de criptomoedas ou o navegador Chrome para atingir usuários na Itália e na Espanha.

O MaliBot se concentra em roubar informações financeiras, como credenciais de serviços bancários eletrônicos, senhas de carteira de criptomoedas e detalhes pessoais, enquanto também é capaz de capturar códigos de autenticação de dois fatores das notificações.

De acordo com um relatório da F5 Labs, cujos analistas descobriram o novo malware, ele está atualmente usando vários canais de distribuição, provavelmente com o objetivo de cobrir a lacuna de mercado criada pelo desligamento repentino da operação FluBot.

F5 researchers analyse a new Android banking trojan. MaliBot is focused on stealing financial information, credentials, crypto wallets & personal data. It also has the ability to remotely control infected devices using a VNC server implementation. https://t.co/fsiYlMEs7N pic.twitter.com/hTv65jdu8K

— Virus Bulletin (@virusbtn) June 16, 2022

Aplicativos de criptografia falsos

O servidor de comando e controle do Malibot está sediado na Rússia e seu IP foi associado a várias campanhas de distribuição de malware desde junho de 2020.

A distribuição do MaliBot ocorre por meio de sites que promovem aplicativos de criptomoedas na forma de APKs que as vítimas baixam e instalam manualmente.

Os sites que enviam esses arquivos são clones de projetos reais como o TheCryptoApp, que possui mais de um milhão de downloads na Google Play Store.

Em outra campanha, o malware é enviado como um aplicativo chamado Mining X, e as vítimas são induzidas a escanear um código QR para baixar o arquivo APK malicioso.

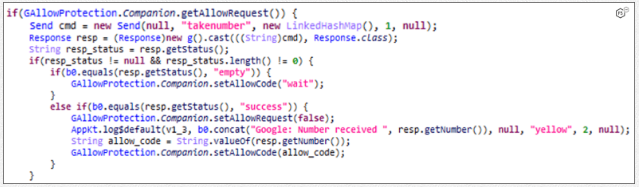

Os operadores do MaliBot também usam mensagens de smishing (SMS phishing) para distribuir suas cargas para uma lista de números de telefone determinados pelo C2. Essas mensagens são enviadas de dispositivos comprometidos abusando da permissão “enviar SMS”.

Recursos do MaliBot

O MaliBot é um poderoso trojan Android que garante a acessibilidade e as permissões do iniciador na instalação e, em seguida, concede direitos adicionais no dispositivo.

Ele pode interceptar notificações, SMS e chamadas, capturar capturas de tela, registrar atividades de inicialização e fornecer a seus operadores recursos de controle remoto por meio de um sistema VNC.

O VNC permite que os operadores naveguem entre as telas, rolem, façam capturas de tela, copiem e colem conteúdo, deslizem, executem pressionamentos longos e muito mais.

Para ignorar as proteções de MFA, ele abusa da API de acessibilidade para clicar em prompts de confirmação em alertas recebidos sobre tentativas de login suspeitas, envia o OTP para o C2 e o preenche automaticamente.

Além disso, o malware pode roubar códigos MFA do Google Authenticator e realizar essa ação sob demanda, abrindo o aplicativo de autenticação independentemente do usuário.

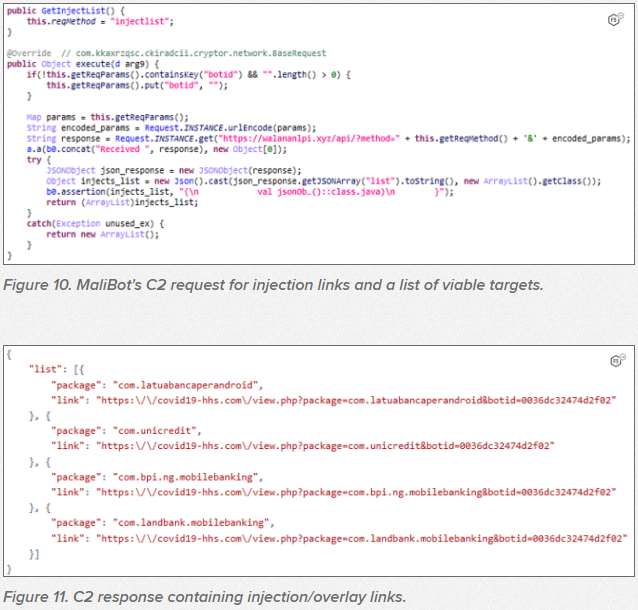

Como a maioria dos trojans bancários, o MaliBot recupera uma lista de aplicativos instalados para determinar quais aplicativos bancários são usados pela vítima para buscar as sobreposições/injeções correspondentes do arquivo C2. Quando a vítima abre o aplicativo legítimo, a tela de login falsa é sobreposta na parte superior da interface do usuário.

O que devemos esperar

Os analistas do F5 Labs viram recursos não implementados no código do MaliBot, como a detecção de ambientes emulados que podem ser usados para evitar análises.

Este é um sinal de que o desenvolvimento está muito ativo, e espera-se que novas versões do MaliBot entrem em circulação em breve, possivelmente aumentando a potência do novo malware.

Por enquanto, o MaliBot carrega sobreposições que visam bancos italianos e espanhóis, mas pode expandir seu escopo em breve adicionando mais injeções, assim como o FluBot fez gradualmente.

No momento em que o texto é escrito, os sites que distribuem o MaliBot permanecem online, então a operação de distribuição de malware ainda está ativa, tomem cuidado.

Fontes de pesquisa: F5.com, Bleeping Computer, The Hack News e Twitter.

O autor: Bruno Rocha

O autor: Bruno Rocha

Escritor, Compositor e Poeta, não necessariamente nesta ordem. Fissurado em Sci-fi e SteamPunk. Estudando e conhecendo as fascinantes redes Blockchain.